Elastic Security

概述

Elastic Stack的SIEM解决方案现在称为Elastic Security解决方案,Elastic Security解决方案范围更广,可提供SIEM、端点安全、威胁搜寻、云检测等功能。

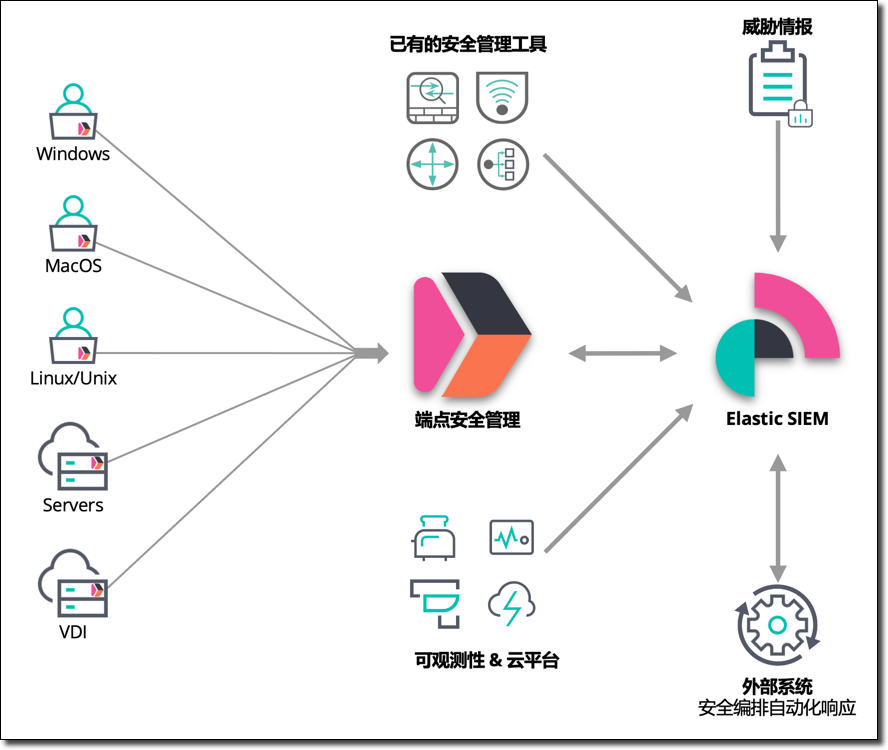

Elastic Security 安全方案架构

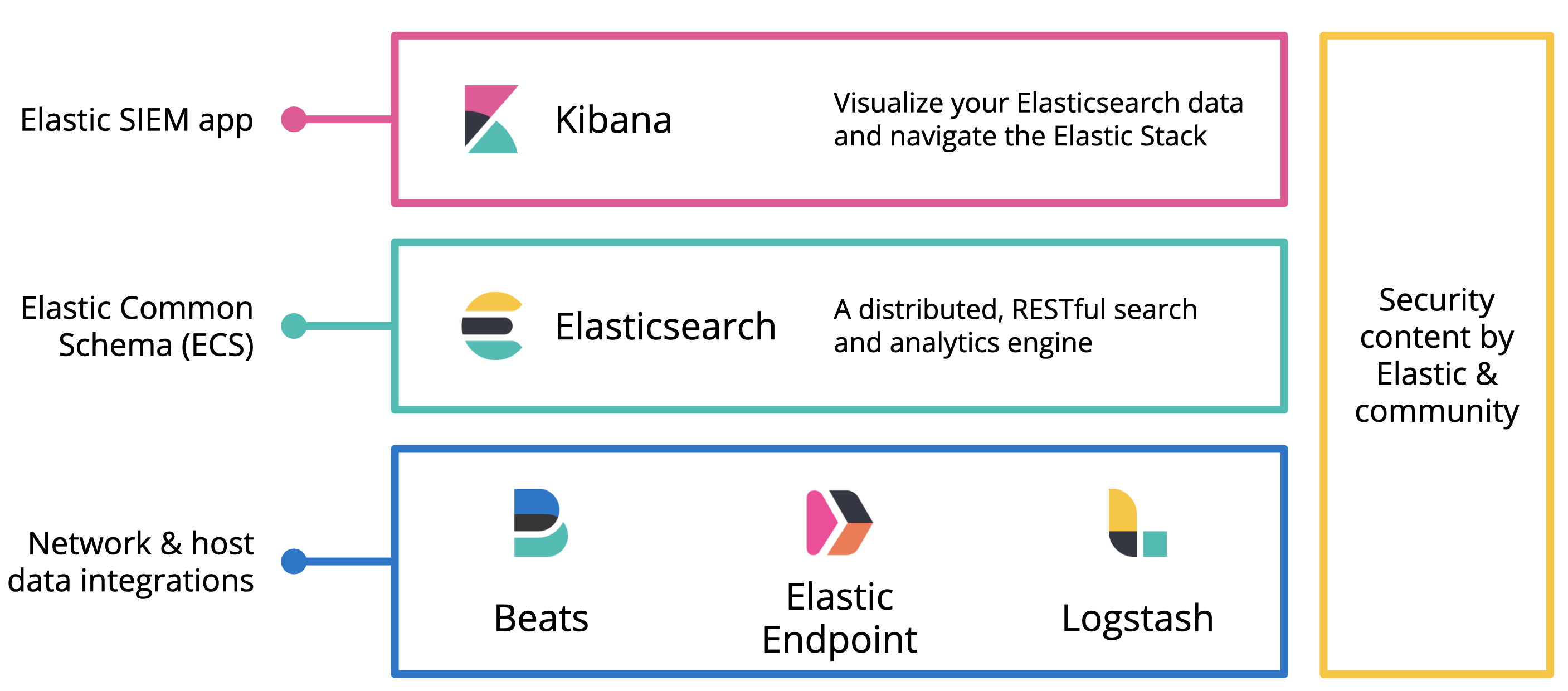

Elastic SIEM 系统架构

安全管理旅程的四个阶段

网络信息安全管理方案的复杂性和成本是有目共睹的,通常安全相关工作由安全管理团队专人专职负责,他们运用各种专业技能和工具开展日常的工作。Elasticsearch 在安全领域是经常被使用到的搜索和分析平台。Elastic 在最近几年着重发展了对安全管理的支持。用户可以在已有的 Elastic Stack 的技能的基础上,平滑的扩展到安全管理使用场景,复用现有的技能和 ELK 基础设施解决安全管理的痛点。

分阶段的开展安全管理的推荐过程如下:

- STEP1:使用 Beats 按需收集各种安全事件

- STEP2:使用 SIEM 功能开展 SOC 日常安全运维工作,Kibana 作为统一的搜索分析工具

- STEP3:基于内置的安全监测规则,自动化威胁检测和告警机制

- STEP4:与外部安全管理工具系统集成,完成无盲区的安全事故检测响应全工作流程

系统准备

ELK日志分析系统

安全事件收集

使用 Elastic 的 Beats (以及相关模块)采集和摄入安全事件数据,那么所有数据在进入 Elasticsearch 的过程中就完成了和统一通用数据定义 ECS 的适配。相同含义字段在各个不同数据源中的差异性就在这个过程中得到了调和,在 Kibana 分析安全数据的过程中,也是基于数据已经得到了 ECS 的标准化了。

Beats全家桶:

- Filebeat:日志文件

- Metricbeat:指标

- Packetbeat:网络数据

- Winlogbeat:Windows事件日志

- Auditbeat:审计日志

- Heartbeat:运行时间监控

- Functionbeat:无需服务器的采集器

SecOps巡检和分析

在 Elasticsearch 的数据平台里,除了使用各种 Beats 以及相关模块之外,还可以使用 Logstash 集成外部的数据源,外部的系统也可以直接调用 Elasticsearch 的 API 摄入外部数据(基于 ECS)。Elasticsearch 的准实时搜索能力可以让安全运维人员在海量的安全事件数据中作出及时精确的搜索,完成必要的安全巡检和事件精细分析的工作。

时间线是人工安全事件巡检分析的入口,利用它在一个界面中执行分析和搜索操作,它默认使用来自所有数据源的事件。

安全威胁狩猎

Elastic Security 7.12版本增加了检测规则,以发现针对macOS和Linux主机的常见滥用恶意软件和技术,并扩大了针对Windows主机的覆盖范围。

Elastic Security 目前内置了 600 多条安全检测规则,这些规则默认没有打开,可以按需打开和关闭每一条检测规则。

启用内置检测规则

- 在 Kibana 的菜单中,点击 Security 下面的 "检测"

- 点击 "管理检测规则" 按钮。

- 点击 "加载 Elastic 预构建规则" 按钮。

- 很快的,你就可以看到 7.17 版本内置的 687 条规则的,规则清单。

- 点击标签,输入并选择 Linux,这筛选出来了 16 条规则。

- 点击页面左下角的 每页行数 链接,选择 100 ,浏览所有规则名称清单。

- 点击表格左上角,第一列上面的,全选所有规则的 勾选框 ☑️ ,选中所有规则。

- 点击 "批处理操作" 链接中的 "激活所选" 选项,激活了这些规则。

- 点击名为 "Linux Restricted Shell Breakout via Linux Binary(s)" 的规则,查看详情,这个检测规则的严重性为中级。

Elastic Security 内置规则,加上企业安全分析师有的放矢的安全狩猎都会逐步让规则检测库丰富和完善。基于规则的自动化巡检消除了大量日常手工重复安全巡视的工作量。所有启用的规则经过定期的优化、调校和测试会变得更加精准。

外部系统集成

Suricata 是一个高性能的IDS、IPS和网络安全监控的引擎。 它是开源的,由一个社区经营的非营利基金会开放信息安全基金会(OISF)开发。 Filebeat 也提供了官方的支持模块。

机器学习加持安全管理

创建 ML 异常检测作业

进入 Machine Learning 的管理界面后,进入异常检测管理界面。点击创建作业即可基于某个索引整体数据集的异常检测作业。

最新评论